コラム

こんにちは、クラウドCoEの野口です。

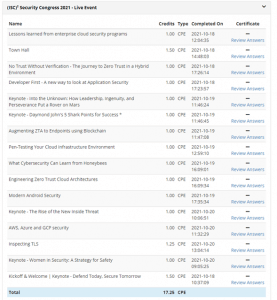

先日、(ISC)²主催のSecurity Congress 2021に、日本からバーチャル参加しました。その中のセッションからクラウドに関連するトピックと時事ネタとを織り交ぜながら紹介できればと思います。

(ISC)² Security Congressとは

(ISC)²は、安全で安心なサイバー世界の実現に向けて活動する国際的な非営利会員団体です。CISSP(Certified Information Systems Security Professional)といったセキュリティに関わる資格を認定している団体です。

(ISC)²が主催するSecurity Congressは、サイバーセキュリティに関わるイベントで、年次で開催されており、今年で11回目を迎えます。昨年と今年は、COVID-19の影響でバーチャルでの開催でした。今年は、10月18日から20日の3日間に渡って開催されました。 Security Congressは以下を目的としたイベントです。

- 世界中のサイバーセキュリティ専門家向けの継続教育に焦点を当てる

- セキュリティの実践者がリードする多くの示唆に富む有益なセッションを提供する

国際会議は、当然と言えば当然なのですが、開催地域の現地時間に合わせて進行します。バーチャル会議の場合もご多分に漏れず現地時間です。このSecurity CongressはEST、米国の東部標準時でした。つまり、日本標準時との時差はマイナス14時間…。

クラウドが熱い

(ISC)²はセキュリティ界隈で幾ばくか知られている資格であるCISSPだけでなく、クラウドのセキュリティに特化した資格CCSP(Certified Cloud Security Professional)も開発しています。こちらの資格、FacebookでもLinkedInでもこれでもかこれでもかと(ISC)²が「推し」ています。日本での資格取得者は2021年7月1日時点で86名、国別の順位は11位。当然のことながら1位は米国で5,114名、2位が英国と続きます。言語の壁を感じますね。

さて、猫も杓子もクラウド!の昨今におきましては、企業・組織のデータやコンピュータリソースといった情報資産がオンプレミスの環境からクラウドコンピューティングプラットフォームへと移行され、管理・運用されています。この流れはもはや止めることはできないでしょう。

クラウドにおけるセキュリティに対する考え方は、オンプレミスと同じでよいのでしょうか。

否です。従来のオンプレミス環境において有効であったセキュリティ管理策だけでは、クラウド上で管理される情報資産を適切にコントールすることは困難です。企業・組織が保有・開発するアプリケーションや保有するデータだけでなく、AWS、Microsoft、Googleといったクラウドサービスプロバイダーが提供するクラウドコンピューティングプラットフォームも含めた、企業・組織が提供するサービス全体を対象としたセキュリティ管理策が求められます。

このようなクラウド特有のセキュリティにも配慮できる専門家を開発せねば!ということでできた認定資格が、まさにCCSPなのです。

その推し?もあってか、今年のSecurity Congressのトピックは、クラウドセキュリティに関連する物が多数ありました。

- クラウドセキュリティ、DevSecOps

- ガバナンス、リスクとコンプライアンス、プライバシー

- キャリア開発、セキュリティ労働力の課題

私は、125以上あるセッションから、クラウドセキュリティ関連のセッションを中心に参加しました。以下は、私のライブ参加の証です。

会議参加者は今年12月末まで、ほとんどのセッションをアーカイブで視聴可能です。ただ、アーカイブで視聴するとCPEクレジット(CISSPやCCSP等の資格の認定更新に必要となる単位のこと)の取得手続きが若干面倒になるため、14時間の時刻(とき)を戻す場所での開催ではありましたが、ライブで参加したのでした。

基調講演の紹介

さて、そろそろ本題に入りましょう。 基調講演は計5本。そのうち特にインスピレーションを得られた講演を、ここでは2本ピックアップして紹介します。

サイバーセキュリティの近代化

タイトル:

- Defend Today, Secure Tomorrow

※リンク先は(ISC)²のブログです。

話者:

- Christopher Krebs – Krebs Stamos Group

米国土安全保障省に属する政府機関CISA(Cybersecurity & Infrastructure Security Agency)の元ディレクターであるChristopher Krebs氏による講演です。

- 接続されるデバイス数は今後5年間増加し続け、サイバー攻撃者の攻撃対象領域は広がる。彼らとの戦いを望むならば、防衛に対する考え方を変えるとともに、民間部門と政府との協力を強化する必要がある。

- ランサムウェアの身代金の支払いの多くは暗号通貨を使用しており、銀行のような規制(マネーロンダリングやテロ資金供与の防止など)がないことから、攻撃を阻止することが困難であった。攻撃者の活動を困難にするために、政府は暗号通貨に対する規制が必要であろう。

と、彼は指摘しました。

これに加えて、「政府はそのような執行者としての役割だけでなく、消費者の役割も果たしている」とも指摘しています。IT製品の世界最大の消費者としての米国連邦政府は、「国家のサイバーセキュリティの改善」に関する大統領令 14028を2021年5月12日に発行しています。これは、SolarWindsの大規模な情報漏洩事件、Colonial Pipelineのサイバー攻撃などの一連のセキュリティ事件を受けて発行されたものです。

この大統領令には、連邦政府および連邦政府と連携する民間業者が満たすべき高度なセキュリティ基準が示されています。 第1節「ポリシー」では、連邦政府は「これらの活動(サイバー脅威)と行為者(敵対者)を特定、抑止、防御、検出、対応するための取り組みを改善する必要がある」とサイバーセキュリティの改善の必要性を訴えています。また、第3節では「連邦政府におけるサイバーセキュリティの近代化」と題して、

- セキュリティのベストプラクティスの採用

- ゼロトラストアーキテクチャに向けて前進

- 安全なクラウドサービスへの移行を加速

を速やかに推進するよう各政府機関の長へ指示をしています。米国の連邦政府の意気込み(危機感)が伝わる内容となっています。

「忍耐」と「創意工夫」

タイトル:

- Into the Unknown: How Leadership, Ingenuity, and Perseverance Put a Rover on Mars

※リンク先は(ISC)²のブログです。

話者:

- Adam Steltzner – Jet Propulsion Lab

米航空宇宙局(NASA)火星探査プログラムによるミッション「マーズ2020」。チーフエンジニア兼ミッションリーダーのAdam Steltzner氏による講演です。 火星ローバーである「Perseverance(忍耐)」は2021年2月に火星に着陸。そのローバーは、小型の火星ヘリコプターのようなロボット宇宙船である「Ingenuity(創意工夫)」が付随していました。

火星にたどり着くのはたやすいことではなかった、と彼は話しました。パンデミックによる新しい働き方に適応しつつ、チームメンバーは任務遂行のために忍耐力を発揮しなければなりませんでした。そして、世界的大流行のまっただ中に火星の表面にローバーを着陸させ、今夏の急増のまっただ中に彼女(宇宙船)を起動させたとのこと。

地球から彼女にコマンドを送信してから彼女が動き出すまでには約4分30秒かかるので、操作がとても難しい、と彼は楽しげに話していました。地球から火星までの距離は約7,700万km。光速であってもそれだけの時間がかかるのかと、この遠く離れた惑星とのタイムラグを加味したシステムの開発というものの困難さ、それを成功させた忍耐と創意工夫とに頭が下がります。

ちなみに、この宇宙船への「Perseverance(忍耐)」と「Ingenuity(創意工夫)」の命名は、パンデミック前に行われたそうです。彼は神妙な面持ちで「この嵐(パンデミック)を乗り切るために必要となる人間の資質でもある」と話しておりました。

セッションの紹介

CISA元ディレクターであるChristopher Krebs氏による講演においてもキーワードとして登場した「ゼロトラスト」。ゼロトラストは、これからの、つまりクラウドのセキュリティの考え方の基礎となるものです。今回の会合においても、これをタイトルに含めるセッションが7つもありました。 ここでは、そのセッションの中から筆者が印象に残ったものをピックアップし、紹介します。

ゼロトラスト – 汝、疑ってかかれ

タイトル:

- No Trust Without Verification – The Journey to Zero Trust in a Hybrid Environment

話者:

- Heather Lowrie, CISSP-ISSAP, CISM, CDPSE – The Scottish Government

冒頭に、

- セキュリティアーキテクチャは、境界(ペリメーター)の内側と外側を遮断して防御する「城と堀」のモデルから、境界のない(ペリメーターレス)IT環境へと変化している

ことが示され、続いて、ゼロトラストの考え方、要求事項、成熟度モデルなどが紹介されました。以下は、話者のプレゼン内容を軸にして、参照されていた文書の内容も踏まえて整理したものです。

- 米国立標準技術研究所(NIST)が「SP 800-207」として公開している「ゼロトラストアーキテクチャ」から、ゼロトラスト/ゼロトラストアーキテクチャの定義、ゼロトラストの考え方の紹介

- アメリカ国家安全保障局(NSA)発行の「ゼロトラストの指導原則」から、以下の運用可能性が要求されること

- 信頼しない、常に検証する

- 侵害を前提に考える

- 明示的に検証する

- 米国防総省(DoD)の「ゼロトラスト参照アーキテクチャ」から「ゼロトラスト成熟度モデル」を紹介

- ゼロトラストの実装アプローチは、まず検出(Discovery)と評価(Assessment)から開始すること

- ゼロトラストアーキテクチャを設計する準備段階として、既存のITセキュリティポリシーと標準に準拠したベースライン(=評価基準)となる保護レベルを実装する必要があること

- そのような進め方を採用することで、すべての能力と制御に影響を与えることなくゼロトラスト設計の側面を成熟させることが可能になる

先日(11月12日)、米国防総省がゼロトラストオフィスを年内に立ち上げるとのニュース(英題:US Department of Defense to Launch Zero Trust Office)が流れました。これは、上記で紹介した2021年5月の大統領令を受けたものです。米国防総省という世界最大のサイバーセキュリティ組織が、サイバーセキュリティの脅威を真剣に受け止め、ゼロトラストモデルを実装するという明確なメッセージは、米国連邦政府および民間業者においてゼロトラストモデルの採用を加速させることはもちろんのこと、他国のサイバーセキュリティ対策にも影響を与えるであろうと考えます。

サイバーセキュリティとミツバチ

タイトル:

- What Cybersecurity Can Learn from Honeybees

話者:

- Gianna Whitver – LeaseHoney & Votiro – Dan Watson, CISSP – Microsoft

タイトルからして知的好奇心がくすぐられます。

「サイバーセキュリティはミツバチから何を学べるか」。セッション開始前のチャットルームでは、「私の父は養蜂家であった。このセッションは、とても興味がある 。そして、このセッションの内容を父に報告したい」といった声が多数。養蜂家出身の方が多いのでしょうか、セキュリティ専門家には…。

ミツバチとサイバーセキュリティの類似性がこれほどまでにあるのか!と、新しい発想や概念を発見することができ、膝を打ち、爆笑すること多数。丑三つ時なのに…。

複雑な事象に対して、このようなアナロジー思考を適用することの重要性を改めて考えさせられました。頭は柔らかくしておかなければなりませんね。スライドを用いて説明できないのがとても残念です(注:スライドは参加者のみ公開のため)。

まとめ

以上、(ISC)² Security Congress 2021の中からクラウドセキュリティ関連のトピックを中心に、時事ネタも織り交ぜながら紹介してまいりました。

これから情報システムの導入または更新する際、その基盤としてクラウドサービスの利用を第一に検討する、つまり「クラウドファースト(クラウドバイデフォルト)」で検討すべきである、との考えが変わることはないでしょう。クラウドサービス上で動くアプリケーション、保存されるデータといった情報資産を適切に保護するために、セキュリティはますます重要な関心事になると考えます。いや、ならなければなりません。そのような点を再認識できた有意義な3日間でした。

来年はCOVID-19も落ち着くでしょうから、in person(対面)で開催?と思っていたところ、どうやらビンゴの模様。2022年10月10日から12日にかけて、ラスベガスで開催されるようです。

海外で開催される会議への参加の醍醐味はなんといっても、その地域の(食)文化に触れることができること。来年は、是非現地で…と思いつつ。

著者紹介

野口 昇二, CISSP, CCSP

インターネットとDNSをこよなく愛するアプリとインフラとセキュリティのアーキテクト

-

PICK UP

ピックアップ

-

ピックアップコンテンツがありません

-

RANKING

人気の記事

-

-

1

AWS Pricing Calculaterのスス…

AWS Pricing Calculaterのススメ

2023/03/21

-

2

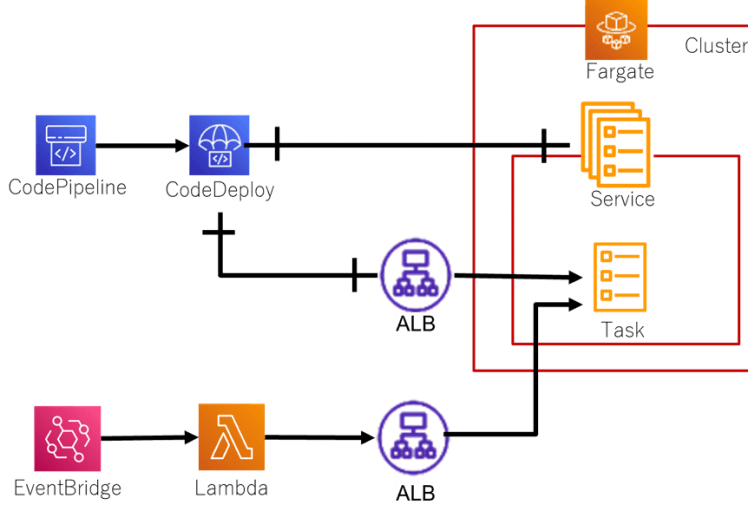

【ECS/Fargate】複数のターゲットグループ…

【ECS/Fargate】複数のターゲットグループを登録したサービスのBlue/…

2022/04/28

-

3

望雲彼方に ~クラウド移行その2(インフラエンジニ…

望雲彼方に ~クラウド移行その2(インフラエンジニア編)~

2020/06/12

-

4

GCPのコスト情報をTeamsで通知する方法

GCPのコスト情報をTeamsで通知する方法

2022/12/01

-

5

SageMaker Studioのライフサイクル設…

SageMaker Studioのライフサイクル設定による自動シャットダウン

2022/12/20

-

-

ARCHIVE

アーカイブ

-

- July 2024 (1)

- January 2024 (1)

- December 2023 (2)

- June 2023 (2)

- May 2023 (1)

- April 2023 (1)

- March 2023 (2)

- February 2023 (2)

- January 2023 (1)

- December 2022 (2)

- October 2022 (2)

- September 2022 (2)