コラム

はじめに

こんにちは、クラウドCoEの西村です。

今回はAzure ADとVPN Gatewayを利用して、クラウド環境にP2S VPN接続をしてみたいと思います。

VPN Gatewayでオンプレミス環境とS2S VPN接続を行うことはよくありますが、P2S VPN接続も可能ですので是非有効活用してください。

運用開始後、「クラウド環境のVNet内部のリソースに対してグローバルIPアドレスでの通信を許容しない」といったネットワーク要件がある場合に利用できます。

Azure ADの設定

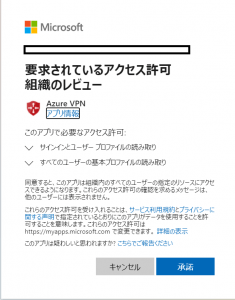

まずは、VPN ゲートウェイでの Azure AD 認証を有効にすることについて、管理者の同意が必要です。

グローバル管理者権限を持つユーザで以下のサイトからログインし、同意します。

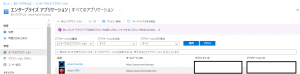

同意後、Azure ADのエンタープライズアプリケーションに「Azure VPN」が表示されるので、「アプリケーションID」を控えます。

さらに、Azure ADの概要から「テナントID」を控えたらAzure ADの準備は完了です。

VPN Gatewayの構築

AzureでVPNやExpressRouteを利用する場合、仮想ネットワークゲートウェイを配置するためのGatewaySubnetを用意する必要があります。

このGatewaySubnetには以下の制約(推奨事項)があるので注意してください。

- サブネットの名称は「GatewaySubnet」であること

- サイズは/27以上が推奨されること

VPNを使用する場合のサイズについては/29でも構築可能ですが、後々になってExpressRouteを併用したり、拡張機能が追加されたりなどでアドレスが不足する可能性があるため/27以上が推奨されているようです。

多数のExpressRoute回線を構築するなど、大規模構成をとる場合は/26が必要になることもあります。

仮想ネットワークゲートウェイの構築自体は簡単で、構築するサブネットの制約にだけ注意してください。

仮想ネットワークゲートウェイの「ゲートウェイの種類」を「VPN」で構築されたリソースをVPN Gatewayと呼びます。

VPN Gatewayの設定

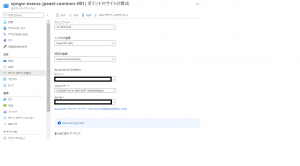

Azure ADの準備とVPN Gatewayの構築が完了したら、いよいよP2SVPN接続のための設定をします。VPN Gatewayの [ポイント対サイトの構成] で以下のようにパラメータを入力していきます。

- アドレスプール:P2SVPN接続したユーザに割り当てられるIPアドレス範囲です。構築しているVNetのIPアドレス範囲(オンプレミス環境と接続している場合はその範囲も含む)と重複しない範囲を設定します。

- トンネルの種類:OpenVPN(SSL)を選択します。

- 認証の種類:Azure AD認証を利用するので、Azure Active Directoryを選択します。証明書による認証も可能ですが、今回はAzure ADに登録されたユーザのみがVPN接続できるよう設定します。

- テナント:控えた「テナントID」を利用して値を入力します。(https://login.microsoftonline.com/{AzureAD TenantID}/)

- 対象ユーザー:控えたAzure ADエンタープライズアプリケーションの「Azure VPN」の「アプリケーションID」を利用して値を入力します。通常Azure Publicの利用だと思いますので、値は固定になります。(41b23e61-6c1e-4545-b367-cd054e0ed4b4)

- https://sts.windows.net/{AzureAD TenantID}/

入力したら「保存」し、VPN Gatewayの設定は完了です。

Azure VPN クライアント アプリケーションの設定

VPN Gatewayの [ポイント対サイトの構成] で「VPNクライアントのダウンロード」をクリックし、接続用のxmlファイルを取得します。zip化された設定ファイルを解凍し、「AzureVPN」フォルダの「azurevpnconfig.xml」ファイルの場所を控えます。

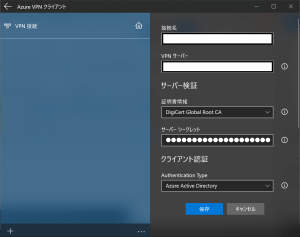

Azure VPN クライアント アプリケーションを起動して、クライアントプロファイル「azurevpnconfig.xml」を直接インポートします。「接続名」以外は自動で設定されるため、「接続名」に任意の名称を入力して「保存」します。

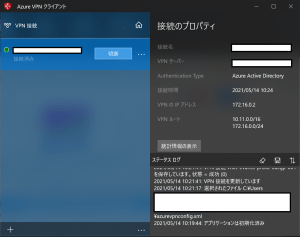

接続設定が保存されるので、「接続」をクリックしてください。ステータスのアイコンが緑色に変わり、ログには「成功」と表示されます。

この状態でVNet内のVMなどにプライベートIPアドレスでアクセスしてみてください。接続できるようになっているはずです。

おわりに

今回はAzure ADテナントとVPN Gatewayを利用してP2S VPN接続を行う方法を紹介しました。Azure ADと連携することで実現できる便利な機能もたくさんありますので、是非探してみてください。

-

PICK UP

ピックアップ

-

ピックアップコンテンツがありません

-

RANKING

人気の記事

-

ARCHIVE

アーカイブ

-

- July 2024 (1)

- January 2024 (1)

- December 2023 (2)

- June 2023 (2)

- May 2023 (1)

- April 2023 (1)

- March 2023 (2)

- February 2023 (2)

- January 2023 (1)

- December 2022 (2)

- October 2022 (2)

- September 2022 (2)